Pour un DSI, une clé USB publicitaire n’est pas un cadeau, c’est une menace potentielle. La clé du succès est de transformer ce passif de sécurité en un actif de confiance, en maîtrisant chaque détail technique.

- La performance (USB 3.0+), la partition de données inaltérable et le chiffrement matériel ne sont pas des options, mais des prérequis pour être pris au sérieux.

- La véritable menace réside dans la chaîne d’approvisionnement : un firmware compromis (BadUSB) est indétectable par les antivirus classiques.

Recommandation : Auditez vos fournisseurs non pas sur le prix, mais sur leur capacité à garantir l’intégrité matérielle et logicielle de chaque clé, de la puce à la gravure laser.

En tant que responsable marketing, vous avez sûrement déjà vécu cette scène. Vous proposez d’offrir une clé USB brandée, remplie de vos derniers catalogues, lors d’un salon ou à un client stratégique. Une idée simple, pratique et économique. Mais au sein de l’entreprise de votre client, une alarme se déclenche instantanément sur le bureau du Directeur des Systèmes d’Information (DSI). Pour lui, cet objet est un cheval de Troie en puissance, une porte d’entrée potentielle pour malwares et fuites de données. La réaction est souvent un refus catégorique ou, pire, la clé finit directement à la poubelle sans même être inspectée.

La sagesse populaire conseille de se méfier, de scanner les supports amovibles et de ne jamais brancher une clé d’origine inconnue. Mais ces conseils s’adressent à l’utilisateur final. Pour vous, qui êtes à l’origine de l’objet, la problématique est inversée. Comment concevoir un cadeau d’entreprise qui ne soit pas immédiatement perçu comme une menace ? Comment faire en sorte que votre investissement ne nuise pas à votre image de marque auprès d’interlocuteurs techniques et particulièrement sensibilisés aux risques cyber ?

Et si, au lieu de subir cette méfiance, vous en faisiez un argument différenciant ? La véritable question n’est pas « la clé USB est-elle dangereuse ? », mais « comment puis-je prouver que *ma* clé USB est digne de confiance ? ». La réponse se trouve dans une maîtrise approfondie des détails techniques que 99% des marketeurs ignorent. Cet article vous arme pour transformer ce passif de sécurité en un puissant actif de confiance, capable de rassurer, et même d’impressionner, le DSI le plus exigeant.

Nous allons explorer ensemble les points de défaillance et les solutions concrètes pour faire de votre prochaine campagne d’objets publicitaires un succès, même dans les environnements les plus sécurisés. De la vitesse de transfert à la technique de gravure, chaque choix est un message envoyé à votre client.

Sommaire : Sécuriser sa clé USB publicitaire pour convaincre les DSI

- USB 2.0 vs 3.0 : pourquoi offrir une clé lente nuit gravement à votre image tech ?

- Comment pré-charger vos catalogues sur 1000 clés sans que l’utilisateur ne les efface ?

- Chiffrement matériel : est-ce nécessaire pour une clé offerte à des partenaires VIP ?

- L’erreur de sourcing en Asie qui peut infecter le réseau de vos clients

- Clé physique ou lien WeTransfer : quand l’objet reste-t-il indispensable en 2024 ?

- L’erreur d’offrir un accessoire avec une connectique qui sera obsolète dans 6 mois

- Laser CO2 ou Fibre : quelle gravure pour un rendu précis sur de l’aluminium anodisé ?

- Comment choisir un cadeau high-tech qui impressionne vraiment un cadre dirigeant ?

USB 2.0 vs 3.0 : pourquoi offrir une clé lente nuit gravement à votre image tech ?

Le premier contact d’un utilisateur avec votre clé USB est sa vitesse. Offrir une clé USB 2.0 en 2024 n’est pas seulement un problème de confort ; c’est un message désastreux envoyé à votre client. Pour un DSI ou un ingénieur, une technologie lente est synonyme d’obsolescence, de composants bas de gamme et, par extension, de sécurité douteuse. Une clé qui met plusieurs minutes à transférer un catalogue de quelques centaines de mégaoctets sera immédiatement perçue comme un gadget de piètre qualité, indigne de confiance et potentiellement suspect. La latence crée une friction qui invite à la méfiance avant même d’analyser le contenu.

Opter pour une clé USB 3.0 (ou supérieure) n’est plus un luxe, mais la norme minimale pour projeter une image de modernité et de sérieux. Le débit théorique, jusqu’à dix fois supérieur à celui de l’USB 2.0, garantit une expérience utilisateur fluide. Mais au-delà de la vitesse, ce choix a des implications directes sur la perception de sécurité. Les politiques de sécurité (GPO) des grandes entreprises sont souvent configurées pour bloquer ou surveiller de près les périphériques jugés anciens ou non standards. Une clé USB 3.0 a plus de chances d’être acceptée par les systèmes de défense qu’un périphérique daté.

Ce tableau comparatif illustre clairement pourquoi le standard de la clé est le premier filtre appliqué par un professionnel de l’informatique.

| Critère | USB 2.0 | USB 3.0 | USB-C (3.2/4) |

|---|---|---|---|

| Débit théorique max. | 480 Mbit/s | 5 Gbit/s | 10-40 Gbit/s |

| Perception par un DSI | Obsolète / suspect | Standard acceptable | Moderne / attendu |

| Compatibilité GPO restrictive | Souvent bloqué au BIOS | Généralement autorisé | Autorisé mais surveillé |

| Risque de confusion sécuritaire | Élevé (latence = alerte) | Modéré | Faible si certifié |

| Coût unitaire moyen (publicitaire) | 1-3 € | 3-8 € | 5-15 € |

L’investissement supplémentaire pour une clé USB 3.0 ou USB-C est donc un investissement direct dans votre crédibilité. Il démontre que vous comprenez les attentes de vos interlocuteurs techniques et que vous respectez leur temps et leur environnement de travail. C’est le premier pas pour transformer votre goodie en un véritable vecteur de confiance.

Comment pré-charger vos catalogues sur 1000 clés sans que l’utilisateur ne les efface ?

Le but principal d’une clé USB publicitaire est de diffuser votre contenu : catalogues, présentations, logiciels. Or, le premier réflexe de nombreux utilisateurs est de formater la clé pour récupérer l’espace de stockage. Comment s’assurer que vos documents restent accessibles de manière pérenne ? La solution la plus robuste n’est pas logicielle, mais matérielle : la création d’une partition CD-ROM en lecture seule. Cette technique, réalisée en usine, divise la clé en deux. Une première partition se comporte comme un CD-ROM, rendant les données pré-chargées impossibles à effacer via un formatage standard. La seconde partition reste un espace de stockage libre et réinscriptible pour l’utilisateur.

Ce double usage est crucial : il garantit la pérennité de votre message tout en préservant l’utilité de l’objet pour le destinataire. Cela justifie d’autant plus l’importance de cette précaution quand on sait que, selon une étude, 87 % des employés ont déjà perdu une clé USB professionnelle sans le signaler, rendant le contenu potentiellement accessible à des tiers.

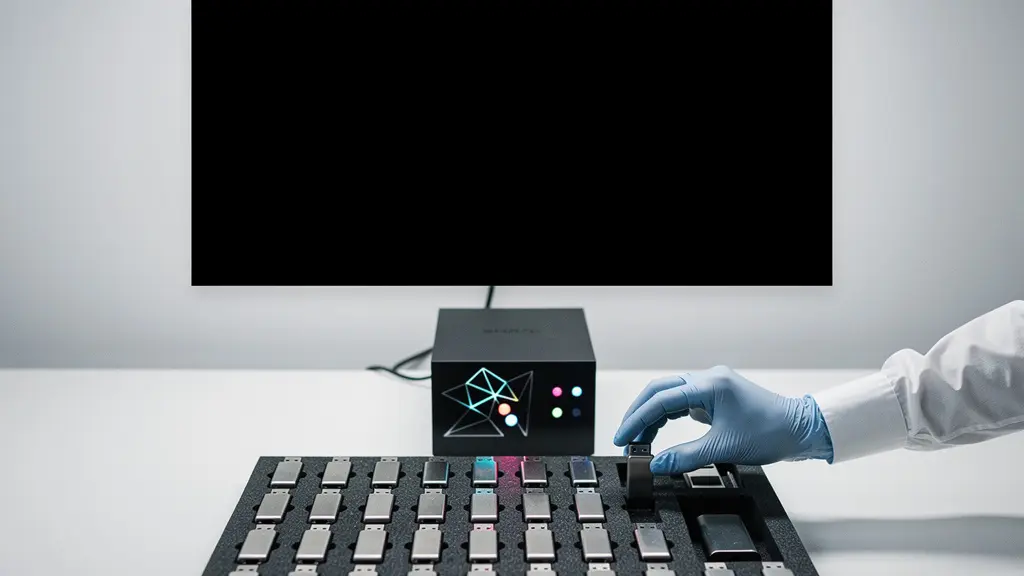

Mais le pré-chargement lui-même est une opération à risque. Pour le faire à grande échelle sans introduire de malwares, il faut suivre un protocole industriel strict. L’utilisation de stations de duplication dédiées et « air-gapped » – c’est-à-dire totalement déconnectées de tout réseau interne ou d’Internet – est indispensable pour éliminer le risque de contamination croisée. C’est un standard de l’hygiène numérique de la supply chain.

Un fournisseur sérieux doit également pouvoir garantir la traçabilité de chaque lot. Pour les clients les plus exigeants (secteur de la défense, finance), il est même possible de fournir un certificat de hash du firmware (ex: SHA-256) pour chaque lot de clés. Ce certificat est une signature numérique qui permet au DSI du client de vérifier que le logiciel interne de la clé n’a subi aucune modification malveillante entre sa fabrication et sa livraison.

Chiffrement matériel : est-ce nécessaire pour une clé offerte à des partenaires VIP ?

La question du chiffrement semble souvent excessive pour un simple objet publicitaire. Pourtant, pour un cadeau destiné à un partenaire VIP, un cadre dirigeant ou un client dans un secteur sensible, c’est un élément décisif. Le chiffrement matériel (hardware) n’est pas un gadget, c’est une déclaration de principe. Il signifie que vous prenez la sécurité des données – même les vôtres – au sérieux. Contrairement au chiffrement logiciel, le chiffrement matériel est intégré à la puce de la clé, utilisant un processeur dédié pour crypter et décrypter les données à la volée. Il est plus rapide, transparent pour l’utilisateur et infiniment plus difficile à contourner.

Proposer une clé avec un chiffrement matériel AES-256 (la norme utilisée par les gouvernements) montre que vous anticipez les politiques de sécurité de vos clients. De nombreuses grandes entreprises interdisent purement et simplement l’introduction de supports de stockage non chiffrés dans leur infrastructure. Votre cadeau, aussi bien intentionné soit-il, pourrait donc être inutilisable par défaut s’il ne répond pas à ces exigences.

Étude de cas : La décision d’IBM et la perception de sérieux

Quand IBM a décidé d’interdire les clés USB non sécurisées, la motivation était autant une question d’image que de cybersécurité pure. Pour un cadre dirigeant habitué à de telles politiques, recevoir une clé non chiffrée est perçu comme un manque de professionnalisme. L’objet est immédiatement dévalorisé. Pour que le cadeau soit accepté et utilisé, il doit être conforme aux standards de l’entreprise destinataire. L’intégration d’un chiffrement matériel certifié, comme FIPS 140-2, transforme la clé d’un risque potentiel en un outil de travail sécurisé et validé.

Le chiffrement protège le contenu de la clé en cas de perte ou de vol, évitant que vos catalogues confidentiels ou les données personnelles de vos clients ne tombent entre de mauvaises mains. Le coût potentiel d’une fuite de données est astronomique, et même si les données sur la clé semblent anodines, le risque réputationnel est immense. En effet, le coût moyen d’une fuite de données pour une entreprise était estimé à 4,24 millions de dollars US en 2021. Offrir une clé chiffrée, c’est démontrer que vous êtes un partenaire conscient de ces enjeux.

L’erreur de sourcing en Asie qui peut infecter le réseau de vos clients

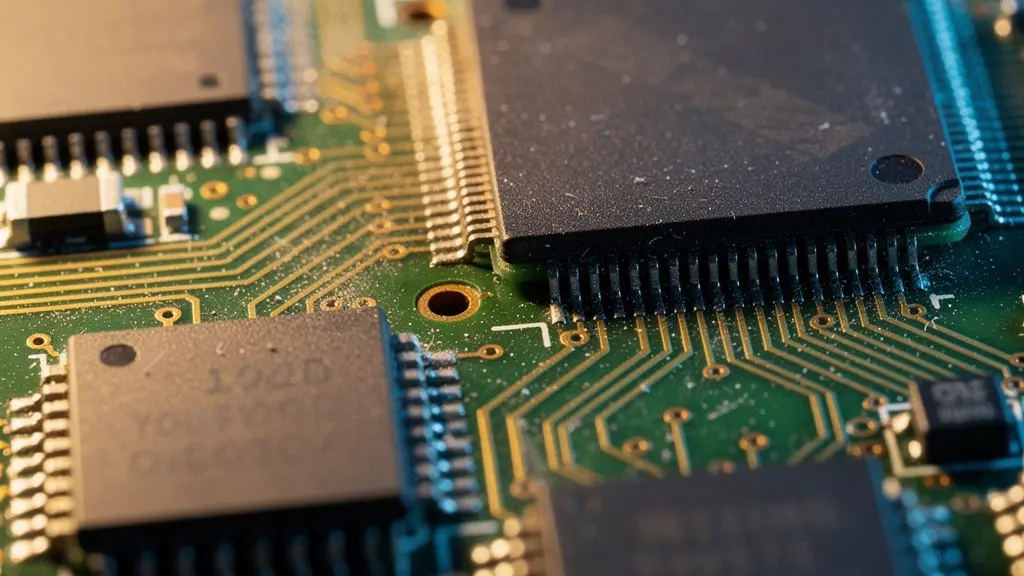

Le risque le plus insidieux lié aux clés USB ne provient pas d’un virus ajouté sur la partie stockage, mais du cœur même de l’appareil : son micro-contrôleur. Une attaque de type « BadUSB » consiste à reprogrammer le firmware (le logiciel interne) de la clé pour qu’elle se fasse passer pour un autre type de périphérique, le plus souvent un clavier. Une fois branchée, la clé peut alors « taper » et exécuter des commandes malveillantes en quelques millisecondes, ouvrant une porte dérobée sur le système, téléchargeant un ransomware ou exfiltrant des données, le tout en contournant la plupart des antivirus traditionnels qui ne scannent que la partie stockage.

Ce risque est directement lié à l’hygiène de la chaîne d’approvisionnement. En choisissant des fournisseurs non audités, souvent basés en Asie et sélectionnés uniquement sur le critère du prix, vous vous exposez à recevoir des lots de clés dont les contrôleurs bas de gamme ont été compromis dès l’usine. C’est une menace invisible et redoutable, car la clé semble parfaitement normale.

Ce scénario n’est pas théorique. Il est utilisé activement par des groupes de cybercriminels. L’actualité récente le confirme : l’entreprise de cybersécurité Mandiant a relevé une multiplication par trois des malwares se diffusant par clé USB en 2023, démontrant un regain d’intérêt pour ce vecteur d’attaque.

Étude de cas : Les attaques FIN7 par courrier piégé (Alerte FBI 2022)

En 2022, le FBI a alerté sur une campagne du groupe FIN7 ciblant des entreprises américaines. Des colis contenant de fausses cartes cadeaux et des clés USB malveillantes étaient envoyés par courrier. Le firmware de ces clés était reprogrammé pour émuler un clavier, injecter des commandes et installer des ransomwares. Ce cas illustre parfaitement le danger d’une « supply chain » non maîtrisée : un objet publicitaire d’apparence inoffensive devient une arme de cyber-guerre.

La seule parade est de travailler avec des fournisseurs capables de garantir l’origine et l’intégrité des composants, notamment des contrôleurs de marques réputées. Exiger une traçabilité complète et des certificats de conformité n’est pas de la paranoïa, c’est la seule approche professionnelle possible face à cette menace.

Clé physique ou lien WeTransfer : quand l’objet reste-t-il indispensable en 2024 ?

À l’ère du cloud et des transferts de fichiers instantanés, la clé USB peut sembler anachronique. Pourquoi s’encombrer d’un objet physique quand un lien WeTransfer ou Dropbox suffit ? Cette vision omet une réalité cruciale dans de nombreux secteurs stratégiques : les environnements « air-gapped », c’est-à-dire volontairement isolés de tout réseau extérieur pour des raisons de sécurité maximale. Dans l’industrie, la défense, le nucléaire ou les laboratoires de recherche, les postes de travail critiques et les systèmes de contrôle industriel (SCADA) n’ont pas accès à Internet. Le seul moyen d’y introduire des données (mises à jour, correctifs, diagnostics) est via un support physique.

C’est le grand paradoxe de la clé USB : elle est à la fois la plus grande menace pour ces systèmes isolés et le seul outil de travail possible. L’exemple historique et fondateur de cette dualité est le ver Stuxnet. En 2010, ce malware a réussi à saboter le programme nucléaire iranien en se propageant via une simple clé USB infectée, qui a servi de pont entre le monde extérieur et le réseau ultra-sécurisé de l’usine d’enrichissement d’uranium. Cet événement a démontré la vulnérabilité extrême de ces environnements, mais a aussi confirmé l’indispensable rôle du support amovible.

Pour les entreprises qui ont des clients dans ces secteurs, offrir une clé USB sécurisée, certifiée et dont l’origine est tracée n’est pas un simple cadeau. C’est fournir un outil de travail potentiellement vital. Cela montre une compréhension profonde de leurs contraintes opérationnelles. Dans ce contexte, la clé n’est pas en concurrence avec le cloud ; elle répond à un besoin que le cloud, par définition, ne peut pas satisfaire. Elle devient un objet de médiation indispensable pour les techniciens de maintenance et les prestataires externes qui doivent intervenir sur des systèmes déconnectés.

L’objet physique conserve donc une pertinence absolue, à condition qu’il soit intégré dans un protocole de sécurité rigoureux : analyse en station de quarantaine, vérification de l’intégrité, usage unique. Comme le souligne un expert, les clés USB ne sont pas qu’une porte d’entrée, elles « peuvent aussi fonctionner comme des sonnettes d’alarmes ou des points de contrôle. »

L’erreur d’offrir un accessoire avec une connectique qui sera obsolète dans 6 mois

Choisir la bonne connectique est aussi crucial que de choisir la bonne technologie de stockage. En 2024, alors que l’écosystème technologique (smartphones, ordinateurs portables) a massivement basculé vers l’USB-C, offrir une clé USB publicitaire avec un connecteur USB-A classique est une erreur stratégique. Au mieux, cela oblige l’utilisateur à chercher un adaptateur, créant une friction immédiate. Au pire, cela positionne votre marque comme étant déconnectée des standards technologiques actuels. L’impact sur votre image « tech » est direct et négatif. L’obsolescence perçue du cadeau rejaillit sur la perception de votre entreprise.

Le choix de l’USB-C natif est donc un impératif. Mais il faut aller plus loin. L’utilisation d’adaptateurs (USB-C vers USB-A, par exemple) fournis avec la clé est une fausse bonne idée. Ces petits accessoires non traçables sont un nouveau vecteur de risque. Des adaptateurs contrefaits peuvent contenir des puces malveillantes capables d’endommager un appareil par injection de courant (fried-device attack) ou d’intercepter des données (sniffing). Pour un DSI, tout adaptateur d’origine inconnue est un « carton rouge » immédiat.

La pérennité d’un cadeau high-tech dépend de sa capacité à rester pertinent et sécurisé dans le temps. Le choix d’une connectique moderne et native, compatible avec les futures normes comme l’USB4, garantit que votre investissement ne deviendra pas un déchet électronique en quelques mois. Pour un responsable marketing soucieux de la sécurité, voici les points clés à valider avec un fournisseur.

Checklist de sécurité connectique pour une clé USB pérenne

- Connecteur natif : Privilégier l’USB-C natif sans adaptateur tiers pour éliminer le risque d’accessoires contrefaits.

- Traçabilité des adaptateurs : Si un adaptateur est indispensable, exiger des modèles certifiés avec une traçabilité complète de leur fabrication.

- Switch hardware : Pour les usages les plus sensibles, opter pour des clés avec un interrupteur physique permettant de bloquer l’écriture ou les protocoles de charge.

- Désactivation de l’autorun : S’assurer que le firmware de la clé désactive par défaut toute forme d’exécution automatique à l’insertion.

- Compatibilité future : Vérifier la compatibilité du mode « stockage seul » avec les spécifications à venir (USB4) pour garantir la durabilité sécuritaire du cadeau.

En adoptant cette approche, vous ne vous contentez pas d’offrir un objet à la mode. Vous démontrez une vision à long terme et une compréhension fine des enjeux de sécurité liés à l’écosystème matériel, un message particulièrement apprécié des décideurs techniques.

Laser CO2 ou Fibre : quelle gravure pour un rendu précis sur de l’aluminium anodisé ?

La personnalisation d’une clé USB, notamment celles avec un corps en aluminium anodisé, va bien au-delà du simple logo. La technique de gravure utilisée est une signature matérielle qui en dit long sur la qualité de l’objet. Les deux technologies principales sont le laser CO2 et le laser Fibre, et leur différence n’est pas qu’une question de coût : elle est fondamentale pour le rendu, la précision et même la sécurité.

Le laser CO2, plus ancien et moins cher, agit en retirant la couche de couleur de l’anodisation, révélant l’aluminium brut en dessous. Le résultat est souvent un gris terne, avec un contraste modéré et une finesse limitée. De plus, il génère une chaleur importante qui peut, sur des clés bas de gamme, endommager les composants électroniques internes.

Le laser Fibre, quant à lui, opère à une longueur d’onde différente, beaucoup mieux absorbée par les métaux. Il permet non seulement de retirer l’anodisation mais aussi de graver directement le métal avec une précision extrême. Le résultat est un marquage d’un blanc éclatant, au contraste élevé, qui permet de réaliser des détails très fins comme des micro-textes, des numéros de série uniques ou des QR codes fonctionnels. Cette capacité de micro-gravure est un atout de sécurité : elle permet d’inscrire un identifiant unique sur chaque clé, la rendant traçable.

| Critère | Laser CO2 | Laser Fibre |

|---|---|---|

| Action sur aluminium anodisé | Retrait de la couche d’anodisation uniquement | Gravure directe du métal + retrait anodisation |

| Résolution / finesse | Moyenne (traits plus épais) | Élevée (QR codes et micro-détails possibles) |

| Contraste obtenu | Modéré (gris terne) | Élevé (blanc brillant sur fond coloré) |

| Risque thermique sur composants internes | Élevé (diffusion thermique large) | Faible (énergie concentrée, gravure froide) |

| Capacité micro-gravure sécuritaire | Limitée | Excellente (numéros de série cryptés, data matrix) |

Exiger une gravure au laser Fibre, c’est donc opter pour une finition premium qui renforce l’aspect qualitatif et la valeur perçue du cadeau. C’est aussi un choix qui ouvre la porte à des usages de traçabilité et de sécurité impossibles avec une technologie inférieure. Pour un DSI, un numéro de série unique gravé au laser est un gage de professionnalisme, signifiant que l’objet n’est pas un produit de masse anonyme, mais un élément maîtrisé de bout en bout.

À retenir

- La sécurité d’une clé USB publicitaire est une chaîne de confiance : elle dépend de la puce (sourcing), de la partition (lecture seule), de la connectique (USB-C natif) et de la finition (gravure).

- Pour être accepté par un DSI, le cadeau doit respecter la politique de sécurité du destinataire. Le chiffrement matériel et les certifications (FIPS) ne sont pas des options, mais des passeports d’entrée.

- Les détails techniques comme la vitesse de transfert ou le type de connecteur ne sont pas des caractéristiques, mais des messages sur le sérieux et la modernité de votre marque.

Comment choisir un cadeau high-tech qui impressionne vraiment un cadre dirigeant ?

Pour impressionner un cadre dirigeant ou un DSI, il faut abandonner l’idée du « gadget ». Ces professionnels sont sur-sollicités et leur critère d’évaluation n’est pas l’originalité à tout prix, mais la pertinence, la qualité et, surtout, la sécurité. Un cadeau réussi est un cadeau qui démontre que vous avez compris leurs contraintes. Dans le cas d’une clé USB, cela signifie offrir un objet qui n’est pas seulement élégant, mais techniquement irréprochable. La curiosité humaine est un fait, et une étude a montré que 45 % des clés USB abandonnées sont branchées par celui qui les trouve. C’est pourquoi la confiance ne peut être laissée au hasard.

L’objet parfait est donc la synthèse de tous les points que nous avons abordés : un corps en métal de qualité avec une gravure laser Fibre précise, une connectique USB-C native, une puce de stockage rapide (USB 3.2+), une partition de données inaltérable et, pour le segment VIP, un chiffrement matériel AES-256 certifié FIPS. Le tout présenté dans un packaging soigné, accompagné d’une petite carte mentionnant ces caractéristiques de sécurité. Ce n’est plus un goodie, c’est un outil de travail sécurisé.

En offrant un tel objet, vous ne dites pas seulement « voici mon catalogue ». Vous dites : « Je comprends vos enjeux de sécurité. Je respecte vos politiques. Vous pouvez avoir confiance en l’outil que je vous confie ». C’est un message d’une puissance considérable, qui positionne votre entreprise comme un partenaire mature et fiable, bien au-delà de la simple relation client-fournisseur.

Personne n’est capable de contrôler l’intégralité des clés USB de l’entreprise, sauf à bloquer ou monitorer tous les périphériques du parc informatique.

– Marco Genovese, Stormshield – Faut-il interdire les clés USB en entreprise ?

Cette réalité, bien connue des DSI, souligne l’importance de la confiance en amont. Puisqu’il est impossible de tout contrôler, la seule solution viable est de ne laisser entrer que des périphériques dont la source est fiable. Votre objectif est de faire en sorte que votre marque soit cette source fiable.

Pour mettre en pratique ces conseils, l’étape suivante consiste à auditer en profondeur vos fournisseurs d’objets publicitaires. Exigez une transparence totale sur leur chaîne d’approvisionnement et leur capacité à livrer des produits dont la sécurité est vérifiable, de la puce au firmware.